Die Online-Plattform für Video-Präsentationen, Papers und Recherchematerial von und für IT-Experten zu IT-Trend-Themen

Premium Content, Daten und Erfahrungsberichte

Laufend aktualisierte Lessons Learned von Experten aus Unternehmen sind in der CON•ECT Experience zu jeder Zeit und von jedem Ort abrufbar.

IT im Wandel: Digitale Transformation, Künstliche Intelligenz, Agilität, Datengetriebene Geschäftsmodelle, …

- Welche Auswirkungen auf IT-Projekte hat die Digitale Transformation?

- Welche Auswirkungen hat das auf die Führung in der IT und im Fachbereich?

- Die Rolle von Daten für IT und Geschäftserfolg

- Daten & KI als Wettbewerbsvorteil: KI ist in der Breite angekommen. Warum Ihr Wettbewerbsvorteil daher in Ihren Datenbeständen liegt und wie Sie dieses Potential freisetzen können können.

- KI-Enablement durch Datenprodukte: Weshalb Sie auf Datenprodukte als demokratisierte Datenbasis setzen sollten und wie Fachbereiche & IT Daten in wertvolle Assets transformieren.

- RAG-Methoden: Wie Sie dynamische Ansätze wie Retrieval Augmented Generation (RAG) einsetzen, um Unternehmensdaten umfassend und sicher für KI nutzbar zu mache

4. Swiss Enterprise Architecture Management (EAM) Forum 2024

- Transformation IT-zentriert vs. Business-zentriert

- Neuausrichtung der Management-Disziplinen: Vernetzung statt Kompetenzgerangel

- Best Practices

Do Enterprise Architects have too few friends? How much value can an architect deliver, to how many people, how quickly, and with whom? Do we have to re-think how we work to escape the insanity of “old EA”? And what has all this got to do with Einstein? Join this presentation to find out!

- Praxis-bezogene Tipps zur Modernisierung der Datenarchitektur

- Daten-Strategien, die einen schnellen Mehrwert für das Unternehmen generieren

- Investitionssicherheit, um zukünftige Veränderungen zu adaptieren

In diesem Vortrag werden Konzepte und der Zweck von unterschiedlichen Architekturmodellen und deren Stärken und Schwächen erklärt. Sie erhalten eine Orientierungshilfe, um selbst beurteilen zu können, ob und wie sie Ihre Architektur weiterentwickeln, passend zu Ihren Use Cases.

Audits, Bewertungen, Sicherheitskontrollen oder einfach nur Ad-hoc-Berichtsanforderungen – intern und extern – sind für die meisten IT-Organisationen an der Tagesordnung. Sie können sehr zeit- und ressourcenintensiv sein und erfordern Informationen und Erkenntnisse auf der Grundlage aktueller und vollständiger Daten, die viele Unternehmen nur mit Mühe aktuell halten können. Bei Vodafone sind u. a. die Compliance-Stakeholder (GDPR, Security, Revision) wichtige Treiber für eine vollständige und qualitativ hochwertige Anwendungsdokumentation. Das Vodafone Architektur-Team hat eine kollaborative Community für die Dokumentation der IT-Landschaft aufgebaut, die sich auf klare Data-Governance-Prinzipien und -Prozesse, ein benutzerfreundliches Datenpflege-Setup und – was besonders wichtig ist – auf eine praktische, fachkundige Beratung stützt, die ansprechbar und verfügbar ist und die Benutzer bei der kontinuierlichen Verbesserung der Datenqualität anleiten kann.

Das Secure Swiss Finance Network (SSFN) repräsentiert eine innovative Antwort auf die Herausforderungen im Bereich der digitalen Sicherheit. In Zeiten zunehmender Bedrohungen im Internet bietet das SSFN eine verlässliche und sichere Alternative. Dieses Programm etabliert sich als zukunftsweisende Lösung, um die Integrität und Vertraulichkeit von Finanzdaten zu gewährleisten.

- Hin zu einer Organisations- und Rollen-übergreifenden Disziplin, in der Architekten im engen Schulterschluss mit Business, Management, Lösungs- und Softwarearchitekten und anderen Stakeholdern zusammen arbeiten.

- Hin zu einer agilen Disziplin, in der Architekten schnell auf Veränderungen reagieren und in der Architekturen sehr zielgerichtet, Kunden-orientiert und eher evolutionär und nicht revolutionär (für die nächsten 10 Jahre) entwickelt und »kontinuierlich« optimiert werden können.

Service Desk Forum 2024:KI, Automatisierung, Nachhaltigkeit & Best Practices

Im Referat zeigt Herr Siedl, was eine Traumfirmen ausmacht, warum die Mitarbeiter im Zentrum stehen sollten und wie dadurch Gewinne und Kundennutzen steigen.

Was beschäftigt meine Mitarbeiter am meisten? Kennen Sie den Stress-Level ihrer Mitarbeiter? Lohnt es sich eine Traumfirma zu sein?

Freuen Sie sich auf Best-Practice-Beispiele von aktuell 58 Traumfirmen. Wir gestalten Zukunft zusammen.

- Analyse der Schwierigkeiten, mit denen die IT-Abteilung konfrontiert ist, wenn es darum geht, das Engagement und die Produktivität der Mitarbeiter zu steigern und die IT-Kosten zu optimieren.

- Erforschung der Leistungsfähigkeit und des Potenzials der generativen KI bei der Erweiterung der KI-Funktionen zur Schaffung einer menschlicheren Mitarbeitererfahrung.

- Nutzung von KI und automatisierungsgestützten Tools zum Aufbau effizienter, skalierbarer und produktiver IT-Serviceorganisationen.

- Künstliche Intelligenz upatedErwin Bratengeyer (ehem. Donau-Universität Krems)

- Gen KI im ITSM: Steigerung von Mitarbeitererfahrung & Produktivität – Warum sich IT-Leiter interessieren solltenFelix Voigtlaender (Freshworks)

- IT-Kommunikation im Service Desk: Entstehung und Evolution einer Schweizer SoftwarelösungDominik Lonati (IBITECH AG)Stephan Lubach (Implenia AG)

- Steigerung der Kundenzufriedenheit durch Best Practices – Cordaware bestinformed im Einsatz bei der BITMARCK-UnternehmensgruppeDaniel Liedtke (BITMARCK)

- Betriebsmodelle für erfolgreiche Service-Integration – Gelungene Transformationen durch gezieltes Skill-MatchingMarkus Müller (TPA)

- From process to results, high integration and “low-code” make any business highly sustainableAndrea Cherubini (UBS AG, itSMF CH)

- Traumfirma Methode – Best Practice – Mitarbeiterzufriedenheit, Mitarbeiterbindung und EffizienzWerner Siedl (Traumfirma)

- Enterprise IT-Servicemanagement zukunftsorientiert ausrichtenErnst Tiemeyer (IT-Consultant)

- Schlussstatements zu KI, Gen AI, Kommunikation Mitarbeiterzufriedenheit & Trends am Service Desk

*Dies ist nur eine Übersicht. Hier sind keine Downloads.

CON•ECT EAM 2024 – Enterprise Architecture Management

Audits, Bewertungen, Sicherheitskontrollen oder einfach nur Ad-hoc-Berichtsanforderungen – intern und extern – sind für die meisten IT-Organisationen an der Tagesordnung. Sie können sehr zeit- und ressourcenintensiv sein und erfordern Informationen und Erkenntnisse auf der Grundlage aktueller und vollständiger Daten, die viele Unternehmen nur mit Mühe aktuell halten können. Bei Vodafone sind u. a. die Compliance-Stakeholder (GDPR, Security, Revision) wichtige Treiber für eine vollständige und qualitativ hochwertige Anwendungsdokumentation. Das Vodafone Architektur-Team hat eine kollaborative Community für die Dokumentation der IT-Landschaft aufgebaut, die sich auf klare Data-Governance-Prinzipien und -Prozesse, ein benutzerfreundliches Datenpflege-Setup und – was besonders wichtig ist – auf eine praktische, fachkundige Beratung stützt, die ansprechbar und verfügbar ist und die Benutzer bei der kontinuierlichen Verbesserung der Datenqualität anleiten kann.

Das Secure Swiss Finance Network (SSFN) repräsentiert eine innovative Antwort auf die Herausforderungen im Bereich der digitalen Sicherheit. In Zeiten zunehmender Bedrohungen im Internet bietet das SSFN eine verlässliche und sichere Alternative. Dieses Programm etabliert sich als zukunftsweisende Lösung, um die Integrität und Vertraulichkeit von Finanzdaten zu gewährleisten.

Audits, Bewertungen, Sicherheitskontrollen oder einfach nur Ad-hoc-Berichtsanforderungen – intern und extern – sind für die meisten IT-Organisationen an der Tagesordnung. Sie können sehr zeit- und ressourcenintensiv sein und erfordern Informationen und Erkenntnisse auf der Grundlage aktueller und vollständiger Daten, die viele Unternehmen nur mit Mühe aktuell halten können. Bei Vodafone sind u. a. die Compliance-Stakeholder (GDPR, Security, Revision) wichtige Treiber für eine vollständige und qualitativ hochwertige Anwendungsdokumentation. Das Vodafone Architektur-Team hat eine kollaborative Community für die Dokumentation der IT-Landschaft aufgebaut, die sich auf klare Data-Governance-Prinzipien und -Prozesse, ein benutzerfreundliches Datenpflege-Setup und – was besonders wichtig ist – auf eine praktische, fachkundige Beratung stützt, die ansprechbar und verfügbar ist und die Benutzer bei der kontinuierlichen Verbesserung der Datenqualität anleiten kann.

- Praxis-bezogene Tipps zur Modernisierung der Datenarchitektur

- Daten-Strategien, die einen schnellen Mehrwert für das Unternehmen generieren

- Investitionssicherheit, um zukünftige Veränderungen zu adaptieren

- die Entscheidungsfindung zu optimieren und eine effektivere Ressourcenzuweisung vorzunehmen

- die Effizienz und Genauigkeit von Rationalisierungsprozessen und Workflows zu verbessern

- die Innovation durch das Erkennen neuer Trends und Marktverschiebungen zu beschleunigen

- Hin zu einer Organisations- und Rollen-übergreifenden Disziplin, in der Architekten im engen Schulterschluss mit Business, Management, Lösungs- und Softwarearchitekten und anderen Stakeholdern zusammen arbeiten.

- Hin zu einer agilen Disziplin, in der Architekten schnell auf Veränderungen reagieren und in der Architekturen sehr zielgerichtet, Kunden-orientiert und eher evolutionär und nicht revolutionär (für die nächsten 10 Jahre) entwickelt und »kontinuierlich« optimiert werden können.

Symposium: Service Desk und ITSM 2024

- Navigation durch die IT-Landschaft: Erkunden Sie aktuelle Branchentrends, Herausforderungen und aufkommende Chancen. Erhalten Sie Einblicke in die Nutzung dieser Chancen in der sich entwickelnden IT-Landschaft.

- Die Rolle von KI in der IT: Tauchen Sie über den Hype hinaus ein und entdecken Sie die transformative Kraft von KI im ITSM. Erfahren Sie Strategien für eine erfolgreiche KI-Implementierung, um ihr volles Potenzial zu entfalten.

- Die Perspektive von Freshworks: Erfahren Sie, wie Freshservice, die führende IT-Lösung von Freshworks, die Servicebereitstellung für große Unternehmen neu gestaltet. Entdecken Sie, wie die Plattform ITSM neu erfindet und Dienstleistungen im KI-Zeitalter optimiert. Gewinnen Sie praktische Einblicke und Best Practices von Kunden, die KI in ihren täglichen Betrieb integrieren.

Deepfakes erkennen und verstehen - Strategien zur Entlarvung digitaler Täuschungen

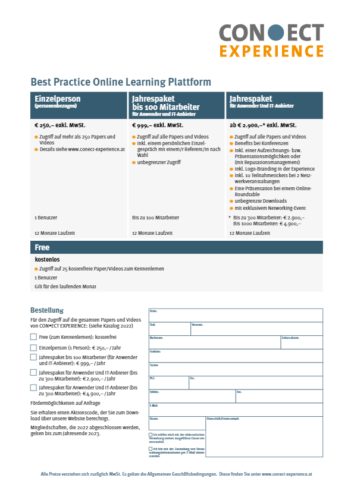

Best Practice Online Learning Plattform

Free

kostenlos

Zugriff auf über 25 kostenfreie Papers/Videos zum Kennenlernen

1 Benutzer

gilt für den laufenden Monat

Einzel-Jahrespaket

250,- € exkl. MwSt.

Zugriff auf mehr als 250 Papers und Videos

1 Benutzer

12 Monate Laufzeit

Firmen-Jahrespaket

999,- € exkl. MwSt.

Zugriff auf alle Papers und Videos

inkl. einem persönlichem Einzelgespräch mit einem/r Referent/in nach Wahl

unbegrenzte Downloads

bis zu 100 Benutzer

12 Monate Laufzeit

Förderndes Jahrespaket

2.900,- € exkl. Mwst.

Zugriff auf alle Papers und Videos

Benefits bei Konferenzen

inkl. einer Aufzeichnungs- bzw. Präsentationsmöglichkeit oder Sponsoring bei einem Event nach Wahl

inkl. Logo-Branding in der Experience

inkl. 10 Teilnahmetickets bei 2 Netzwerkveranstaltungen

eine Präsentation bei einem Online-Roundtable

unbegrenzte Downloads

mit exklusivem Networking-Event

* bis zu 900 Mitarbeiter: € 2.900,-

12 Monate Laufzeit

VORTEILE FÜR REGISTRIERTE BENUTZER

- Vereinfachte Informationssuche zu topaktuellen IT-Themen

- Verkürzte Recherchezeit aufgrund gebündelter Informationen

- Top-Informationen von internationalen Autoren

- Zugang zu einem breiten Netzwerk von hochkarätigen IT-Experten

- Beiträge können von Anwendern und Experten eingereicht werden

- Benutzer profitieren vom Wissen des Expertenpools durch

- Frage-Antwort-Sessions

- Fortbildung

CON•ECT Experience

Unsere Konferenzen und Seminare bieten Überblick, Expertenwissen und Insider-Informationen. Als virtuelle und hybride Veranstaltungen überwinden wir damit die räumliche Entfernung, unsere CON•ECT Experience sorgt durch den Abruf „on demand“ auch noch für die Überwindung der zeitlichen Hürden. Hier finden Sie Beiträge unserer Events als Video, das Sie immer und überall konsumieren können – Ihre persönliche Konferenz aus dem Internet unter www.conect-experience.at.

papers4you

Papers4you.at bietet derzeit mehr als 300 Expertenbeiträge sowie 100 Videos und wird kontinuierlich um topaktuelle Beiträge aus dem laufenden Veranstaltungsprogramm von CON•ECT Eventmanagement, Future Network, ITSMF, HDSV und Partnerorganisationen ergänzt.

Dabei handelt es sich um eine internetbasierte Plattform, auf der sämtliche Präsentationen, Papers und Materialien von Vortragenden und Partnern, aber auch Recherchematerial zu den einzelnen Veranstaltungen verfügbar sind. Veranstaltungsteilnehmer und Interessierte erhalten durch die Plattform ein hochwertiges Recherchetool mit exklusiven Informationen zu allen wichtigen IT-Trendthemen.

Wozu können Sie es nutzen?

Sie können aus den zur Verfügung gestellten Papers Zukunftstrends, Strategie- und Technologiethemen ableiten und für Ihr Business übernehmen. Sie erhalten Querverweise und Vernetzungen zu Ihren wichtigen Themen. Lernen Sie aus Erfahrungsberichten anderer!

Information über Zukunftstrends ist für 93 %der Befragten der CON•ECT-internen Marktforschung sehr wertvoll bzw. wertvoll. Weitere 98 %profitieren von Erfahrungsberichten der Autoren und Referenten, Informationen sind sehr wertvoll bzw. wertvoll.

CON•ECT Experience Bestellformular:

Klicken Sie hier um zum Bestellformular zu gelangen!